ATM-Technologie ist ein Telekommunikationskonzept, das durch internationale Standards definiert ist, um das gesamte Spektrum des Benutzerverkehrs zu übertragen, einschließlich Sprach-, Daten- und Videosignalen. Es wurde entwickelt, um die Anforderungen eines digitalen Netzes von Breitbanddiensten zu erfüllen, und war ursprünglich für die Integration von Telekommunikationsnetzen konzipiert. Die Abkürzung ATM steht für Asynchonous Transfer Mode und wird ins Russische mit „asynchrone Datenübertragung“übersetzt.

Die Technologie wurde für Netzwerke entwickelt, die sowohl traditionellen Hochleistungsdatenverkehr (z. B. Dateiübertragung) als auch Echtzeitinh alte mit geringer Latenz (z. B. Sprache und Video) verarbeiten müssen. Das Referenzmodell für ATM bildet ungefähr die drei unteren Schichten von ISO-OSI ab: Netzwerk, Datenverbindung und physisch. ATM ist das primäre Protokoll, das über SONET/SDH (öffentliches Telefonnetz) und ISDN-Sch altungen (Integrated Services Digital Network) verwendet wird.

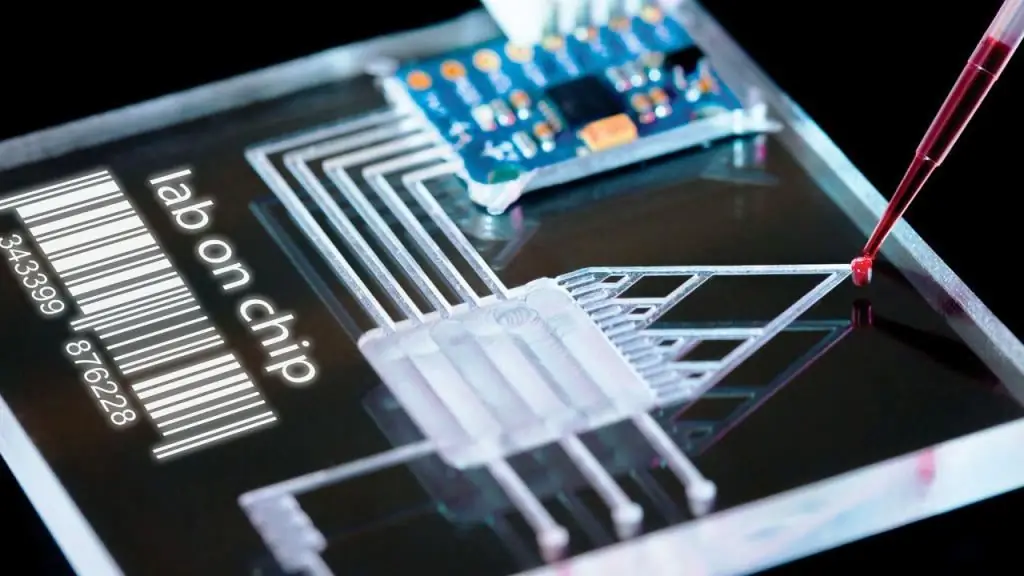

Was ist das?

Was bedeutet ATM für eine Netzwerkverbindung? Sie bietetähnliche Funktionalität wie leitungsvermittelte und paketvermittelte Netzwerke: Die Technologie verwendet asynchrones Zeitmultiplexverfahren und codiert Daten in kleine Pakete fester Größe (ISO-OSI-Frames), die als Zellen bezeichnet werden. Dies unterscheidet sich von Ansätzen wie dem Internet Protocol oder Ethernet, die Pakete und Frames variabler Größe verwenden.

Die Grundprinzipien der ATM-Technologie sind wie folgt. Es verwendet ein verbindungsorientiertes Modell, bei dem eine virtuelle Verbindung zwischen zwei Endpunkten aufgebaut werden muss, bevor die eigentliche Kommunikation beginnen kann. Diese virtuellen Verbindungen können „permanent“sein, d. h. dedizierte Verbindungen, die normalerweise vom Dienstanbieter vorkonfiguriert werden, oder „umsch altbar“, d. h. für jeden Anruf konfigurierbar.

Asynchonous Transfer Mode (ATM steht für Englisch) ist als Kommunikationsmethode bekannt, die in Geldautomaten und Zahlungsterminals verwendet wird. Diese Nutzung geht jedoch allmählich zurück. Die Verwendung von Technologie in Geldautomaten wurde weitgehend durch das Internetprotokoll (IP) ersetzt. In der ISO-OSI-Referenzverbindung (Schicht 2) werden die zugrunde liegenden Übertragungsgeräte allgemein als Rahmen bezeichnet. Bei ATM haben sie eine feste Länge (53 Oktetts oder Bytes) und werden speziell "Zellen" genannt.

Zellengröße

Wie oben erwähnt, ist die ATM-Entschlüsselung eine asynchrone Datenübertragung, bei der sie in Zellen einer bestimmten Größe aufgeteilt werden.

Wenn das Sprachsignal auf Pakete reduziert wird, und siegezwungen, über eine Verbindung mit starkem Datenverkehr gesendet zu werden, werden sie unabhängig von ihrer Größe auf große vollständige Pakete stoßen. Unter normalen Leerlaufbedingungen können sie maximale Verzögerungen erfahren. Um dieses Problem zu vermeiden, haben alle ATM-Pakete oder -Zellen die gleiche kleine Größe. Darüber hinaus bedeutet die feste Zellstruktur, dass Daten einfach per Hardware übertragen werden können, ohne die inhärenten Verzögerungen, die durch softwarevermittelte und geroutete Frames verursacht werden.

Daher verwendeten ATM-Entwickler kleine Datenzellen, um Jitter (in diesem Fall Verzögerungsstreuung) beim Multiplexen von Datenströmen zu reduzieren. Dies ist besonders wichtig, wenn Sprachverkehr übertragen wird, da die Umwandlung von digitalisierter Sprache in analoges Audio ein integraler Bestandteil des Echtzeitprozesses ist. Dies unterstützt den Betrieb des Decoders (Codec), der einen (zeitlich) gleichmäßig verteilten Strom von Datenelementen erfordert. Wenn der nächste in der Reihe bei Bedarf nicht verfügbar ist, hat der Codec keine andere Wahl, als zu pausieren. Später geht die Information verloren, weil die Zeitspanne, in der sie in ein Signal hätte umgewandelt werden sollen, bereits verstrichen ist.

Wie hat sich ATM entwickelt?

Während der Entwicklung von ATM g alt die 155 Mbps Synchronous Digital Hierarchy (SDH) mit 135 Mbps Payload als schnelles optisches Netzwerk, und viele der Plesiochronous Digital Hierarchy (PDH)-Verbindungen im Netzwerk waren deutlich langsamer (Nr mehr als 45 Mbps /Mit). BeiBei dieser Rate sollte ein typisches Datenpaket mit 1500 Byte (12.000 Bit) in voller Größe mit 77,42 Mikrosekunden heruntergeladen werden. Auf einer langsamen Verbindung wie einer T1-Leitung mit 1,544 Mbit/s dauerte es bis zu 7,8 Millisekunden, um ein solches Paket zu übertragen.

Die durch mehrere solcher Pakete in der Warteschlange verursachte Download-Verzögerung kann die Zahl von 7,8 ms um ein Vielfaches überschreiten. Dies ist für Sprachverkehr nicht akzeptabel, der einen geringen Jitter im Datenstrom aufweisen muss, der in den Codec eingespeist wird, um eine gute Audioqualität zu erzeugen.

Das Packet-Voice-System kann dies auf verschiedene Arten tun, beispielsweise durch die Verwendung eines Wiedergabepuffers zwischen dem Netzwerk und dem Codec. Dadurch wird Jitter geglättet, aber die Verzögerung, die beim Passieren des Puffers auftritt, erfordert einen Echokompensator, sogar in lokalen Netzwerken. Damals g alt es als zu teuer. Außerdem erhöhte es die Verzögerung auf dem Kanal und erschwerte die Kommunikation.

ATM-Netzwerktechnologie bietet von Natur aus einen geringen Jitter (und die niedrigste Gesamtlatenz) für den Datenverkehr.

Wie hilft das bei der Netzwerkverbindung?

ATM-Design ist für Netzwerkschnittstellen mit geringem Jitter. Allerdings wurden "Zellen" in das Design eingeführt, um kurze Warteschlangenverzögerungen zu ermöglichen und gleichzeitig den Datagrammverkehr zu unterstützen. Die ATM-Technologie zerlegte alle Pakete, Daten und Sprachströme in 48-Byte-Fragmente und fügte jedem einen 5-Byte-Routing-Header hinzu, damit sie später wieder zusammengesetzt werden konnten.

Diese Auswahl an Größenwar politisch, nicht technisch. Als CCITT (derzeit ITU-T) ATM standardisierte, wollten die US-Vertreter eine 64-Byte-Payload, da sie als guter Kompromiss zwischen großen Informationsmengen, die für die Datenübertragung optimiert sind, und kürzeren Payloads, die für Echtzeitanwendungen ausgelegt sind, angesehen wurden. Die Entwickler in Europa wiederum wollten 32-Byte-Pakete, weil die geringe Größe (und damit kurze Übertragungszeit) es für Sprachanwendungen in Bezug auf die Echounterdrückung einfacher macht.

Die Größe von 48 Bytes (plus Headergröße=53) wurde als Kompromiss zwischen den beiden Parteien gewählt. 5-Byte-Header wurden gewählt, da 10 % der Nutzlast als maximal zu zahlender Preis für Routing-Informationen angesehen wurden. Die ATM-Technologie multiplexte 53-Byte-Zellen, was die Datenkorruption und Latenz um das bis zu 30-fache reduzierte und den Bedarf an Echokompensatoren reduzierte.

ATM-Zellstruktur

ATM definiert zwei unterschiedliche Zellformate: User Network Interface (UNI) und Network Interface (NNI). Die meisten ATM-Netzwerkverbindungen verwenden UNIs. Die Struktur jedes solchen Pakets besteht aus den folgenden Elementen:

- Das Generic Flow Control (GFC)-Feld ist ein 4-Bit-Feld, das ursprünglich hinzugefügt wurde, um ATM-Verbindungen im öffentlichen Netzwerk zu unterstützen. Topologisch wird es als Distributed Queue Dual Bus (DQDB)-Ring dargestellt. Das GFC-Feld wurde so ausgelegtum 4 Bits der Benutzernetzwerkschnittstelle (UNI) bereitzustellen, um Multiplexing und Flusssteuerung zwischen Zellen verschiedener ATM-Verbindungen auszuhandeln. Die Verwendung und die genauen Werte wurden jedoch nicht standardisiert und das Feld ist immer auf 0000 gesetzt.

- VPI - Kennung des virtuellen Pfads (8-Bit-UNI oder 12-Bit-NNI).

- VCI - Kennung des virtuellen Kanals (16 Bit).

- PT - Payload-Typ (3 Bits).

- MSB - Netzwerkkontrollzelle. Wenn sein Wert 0 ist, wird ein Benutzerdatenpaket verwendet, und in seiner Struktur sind 2 Bits Explicit Congestion Indication (EFCI) und 1 ist Network Congestion Experience. Zusätzlich wird dem Benutzer (AAU) 1 weiteres Bit zugewiesen. Es wird von AAL5 verwendet, um Paketgrenzen anzuzeigen.

- CLP - Zellverlustpriorität (1 Bit).

- HEC - Header-Fehlerkontrolle (8-Bit-CRC).

Das ATM-Netzwerk verwendet das PT-Feld, um verschiedene spezielle Zellen für Betriebs-, Verw altungs- und Verw altungszwecke (OAM) zu bezeichnen und um Paketgrenzen in einigen Anpassungsschichten (AALs) zu definieren. Wenn der MSB-Wert des PT-Felds 0 ist, ist dies eine Benutzerdatenzelle, und die verbleibenden zwei Bits werden verwendet, um eine Netzwerküberlastung anzuzeigen, und als Allzweck-Header-Bit, das Anpassungsschichten zur Verfügung steht. Wenn das MSB 1 ist, ist es ein Steuerpaket und die verbleibenden zwei Bits geben seinen Typ an.

Einige ATM-Protokolle (Asynchronous Data Transfer Method) verwenden das HEC-Feld, um einen CRC-basierten Framing-Algorithmus zu steuern, der finden kannZellen ohne zusätzliche Kosten. Der 8-Bit-CRC wird verwendet, um Einzelbit-Header-Fehler zu korrigieren und Mehrbit-Fehler zu erkennen. Wenn letztere gefunden werden, werden die aktuelle und nachfolgende Zellen verworfen, bis eine Zelle ohne Header-Fehler gefunden wird.

Das UNI-Paket reserviert das GFC-Feld für lokale Flusskontrolle oder Sub-Multiplexing zwischen Benutzern. Dies sollte mehreren Terminals ermöglichen, sich eine einzige Netzwerkverbindung zu teilen. Es wurde auch verwendet, um es zwei ISDN-Telefonen (Integrated Service Digital Network) zu ermöglichen, dieselbe grundlegende ISDN-Verbindung mit einer bestimmten Geschwindigkeit zu teilen. Alle vier GFC-Bits müssen standardmäßig Null sein.

Das NNI-Zellenformat repliziert das UNI-Format auf fast dieselbe Weise, außer dass das 4-Bit-GFC-Feld dem VPI-Feld neu zugewiesen wird, wodurch es auf 12 Bit erweitert wird. Eine NNI-ATM-Verbindung kann also jedes Mal fast 216 VCs verarbeiten.

Zellen und Übertragung in der Praxis

Was bedeutet Geldautomat in der Praxis? Es unterstützt verschiedene Arten von Diensten über AAL. Zu den standardisierten AALs gehören AAL1, AAL2 und AAL5 sowie die weniger häufig verwendeten AAC3 und AAL4. Der erste Typ wird für Dienste mit konstanter Bitrate (CBR) und Sch altungsemulation verwendet. Synchronisation wird auch in AAL1 unterstützt.

Der zweite und vierte Typ werden für Dienste mit variabler Bitrate (VBR) verwendet, AAL5 für Daten. Die Information darüber, welche AAL für eine gegebene Zelle verwendet wird, ist darin nicht kodiert. Stattdessen wird darauf abgestimmt oder angepasstEndpunkte für jede virtuelle Verbindung.

Nach dem ursprünglichen Design dieser Technologie sind Netzwerke viel schneller geworden. Ein Ethernet-Frame mit 1500 Byte (12000 Bit) voller Länge benötigt nur 1,2 µs für die Übertragung in einem 10-Gbit/s-Netzwerk, wodurch der Bedarf an Small Cells zur Reduzierung der Latenz reduziert wird.

Was sind die Stärken und Schwächen einer solchen Beziehung?

Die Vor- und Nachteile der ATM-Netzwerktechnologie sind wie folgt. Einige glauben, dass die Erhöhung der Kommunikationsgeschwindigkeit es ermöglichen wird, sie im Backbone-Netzwerk durch Ethernet zu ersetzen. Es sollte jedoch beachtet werden, dass eine Erhöhung der Geschwindigkeit allein keinen Jitter aufgrund von Warteschlangen reduziert. Außerdem ist die Hardware zur Implementierung der Dienstanpassung für IP-Pakete teuer.

Zugleich ist ATM aufgrund der festen Payload von 48 Byte als Datenverbindung direkt unter IP nicht geeignet, da die OSI-Schicht, auf der IP arbeitet, eine maximale Übertragungseinheit (MTU) von at bereitstellen muss mindestens 576 Bytes.

Bei langsameren oder überlasteten Verbindungen (622 Mbit/s und weniger) ist ATM sinnvoll, und aus diesem Grund verwenden die meisten ADSL-Systeme (Asymmetric Digital Subscriber Line) diese Technologie als Zwischenschicht zwischen der physikalischen Verbindungsschicht und dem Schicht-2-Protokoll B. PPP oder Ethernet.

Bei diesen niedrigeren Geschwindigkeiten bietet ATM die nützliche Möglichkeit, mehrere Logiken auf einem einzigen physischen oder virtuellen Medium zu übertragen, obwohl es auch andere Methoden wie Mehrkanal gibtPPP- und Ethernet-VLANs, die bei VDSL-Implementierungen optional sind.

DSL kann für den Zugriff auf das ATM-Netzwerk verwendet werden, sodass Sie über ein Breitband-ATM-Netzwerk eine Verbindung zu vielen ISPs herstellen können.

Also hat die Technologie den Nachteil, dass sie bei modernen Highspeed-Verbindungen an Effektivität verliert. Der Vorteil eines solchen Netzwerks besteht darin, dass es die Bandbreite erheblich erhöht, da es eine direkte Verbindung zwischen verschiedenen Peripheriegeräten herstellt.

Außerdem können mit einer physikalischen Verbindung über ATM mehrere verschiedene virtuelle Verbindungen mit unterschiedlichen Eigenschaften gleichzeitig betrieben werden.

Diese Technologie verwendet recht leistungsfähige Verkehrsmanagement-Tools, die sich derzeit weiterentwickeln. Dadurch ist es möglich, Daten unterschiedlicher Art gleichzeitig zu übertragen, auch wenn diese völlig unterschiedliche Anforderungen an das Senden und Empfangen haben. Beispielsweise können Sie Datenverkehr mit verschiedenen Protokollen auf demselben Kanal erstellen.

Grundlagen virtueller Sch altungen

Asynchonous Transfer Mode (Abkürzung für ATM) arbeitet als verbindungsbasierte Transportschicht, die virtuelle Verbindungen (VCs) verwendet. Dies hängt mit dem Konzept der virtuellen Pfade (VP) und Kanäle zusammen. Jede ATM-Zelle hat einen 8-Bit- oder 12-Bit-Virtual Path Identifier (VPI) und einen 16-Bit-Virtual Circuit Identifier (VCI).in seinem Header definiert.

VCI wird zusammen mit VPI verwendet, um das nächste Ziel eines Pakets zu identifizieren, wenn es auf seinem Weg zu seinem Ziel eine Reihe von ATM-Sch altern passiert. Die Länge des VPI hängt davon ab, ob die Zelle über die Benutzerschnittstelle oder die Netzwerkschnittstelle gesendet wird.

Während diese Pakete das ATM-Netzwerk passieren, erfolgt die Umsch altung durch Ändern der VPI/VCI-Werte (Ersetzen von Tags). Obwohl sie nicht unbedingt mit den Enden der Verbindung übereinstimmen, ist das Konzept des Schemas sequentiell (im Gegensatz zu IP, wo jedes Paket sein Ziel auf einem anderen Weg erreichen kann). ATM-Switches verwenden die VPI/VCI-Felder, um die virtuelle Verbindung (VCL) des nächsten Netzwerks zu identifizieren, das eine Zelle auf ihrem Weg zu ihrem endgültigen Ziel passieren muss. Die Funktion des VCI ähnelt der des Data Link Connection Identifier (DLCI) im Frame Relay und der logischen Kanalgruppennummer im X.25.

Ein weiterer Vorteil der Verwendung virtueller Verbindungen besteht darin, dass sie als Multiplexing-Schicht verwendet werden können, wodurch verschiedene Dienste (z. B. Sprache und Frame-Relay) verwendet werden können. VPI ist nützlich, um die Vermittlungstabelle einiger virtueller Verbindungen zu reduzieren, die Pfade gemeinsam nutzen.

Verwendung von Zellen und virtuellen Verbindungen zur Organisation des Datenverkehrs

ATM-Technologie beinh altet zusätzliche Verkehrsbewegungen. Beim Konfigurieren des Stromkreises wird jedem Switch im Stromkreis die Verbindungsklasse mitgeteilt.

ATM-Verkehrsverträge sind Teil des MechanismusBereitstellung von "Quality of Service" (QoS). Es gibt vier Haupttypen (und mehrere Varianten), von denen jeder einen Satz von Parametern hat, die die Verbindung beschreiben:

- CBR - konstante Datenrate. Spezifizierte Peak-Rate (PCR), die festgelegt ist.

- VBR - variable Datenrate. Spezifizierter Durchschnitts- oder Steady-State-Wert (SCR), der auf einem bestimmten Niveau maximal sein kann, für das maximale Intervall, bevor Probleme auftreten.

- ABR - verfügbare Datenrate. Mindestgarantiewert angegeben.

- UBR - undefinierte Datenrate. Der Datenverkehr wird über die verbleibende Bandbreite verteilt.

VBR hat Echtzeitoptionen und wird in anderen Modi für "situativen" Verkehr verwendet. Falsche Zeiten werden manchmal zu vbr-nrt abgekürzt.

Die meisten Verkehrsklassen verwenden auch das Konzept der Cell Tolerance Variation (CDVT), das ihre "Aggregation" im Laufe der Zeit definiert.

Steuerung der Datenübertragung

Was bedeutet Geldautomat in Anbetracht dessen? Um die Netzwerkleistung aufrechtzuerh alten, können Verkehrsregeln für virtuelle Netzwerke angewendet werden, um die an Verbindungseintrittspunkten übertragene Datenmenge zu begrenzen.

Das für UPC und NPC validierte Referenzmodell ist der Generic Cell Rate Algorithm (GCRA). In der Regel wird der VBR-Verkehr im Gegensatz zu anderen Arten normalerweise mit einem Controller gesteuert.

Wenn die Datenmenge den von GCRA definierten Verkehr überschreitet, kann das Netzwerk entweder zurückgesetzt werdenZellen, oder markieren Sie das Bit Cell Loss Priority (CLP) (um das Paket als potenziell redundant zu identifizieren). Die Hauptsicherheitsarbeit basiert auf sequentieller Überwachung, aber dies ist nicht optimal für gekapselten Paketverkehr (weil das Weglassen einer Einheit das gesamte Paket ungültig macht). Als Ergebnis wurden Schemata wie Partial Packet Discard (PPD) und Early Packet Discard (EPD) geschaffen, die in der Lage sind, eine ganze Reihe von Zellen zu verwerfen, bis das nächste Paket beginnt. Dies reduziert die Anzahl nutzloser Informationen im Netzwerk und spart Bandbreite für komplette Pakete.

EPD und PPD funktionieren mit AAL5-Verbindungen, da sie das Ende des Paketmarkers verwenden: das Bit ATM User Interface Indication (AUU) im Payload Type-Feld des Headers, das in der letzten Zelle des SAR gesetzt ist -SDU.

Verkehrsgest altung

Die Grundlagen der ATM-Technologie in diesem Teil können wie folgt dargestellt werden. Die Verkehrsformung erfolgt typischerweise an einer Netzwerkschnittstellenkarte (NIC) in der Benutzerausrüstung. Dies versucht sicherzustellen, dass der Zellenfluss auf dem VC seinem Verkehrsvertrag entspricht, d. h. die Einheiten werden nicht fallen gelassen oder in der Priorität an der UNI reduziert. Da das Referenzmodell für das Verkehrsmanagement im Netzwerk GCRA ist, wird dieser Algorithmus häufig auch für das Shaping und Routing von Daten verwendet.

Arten virtueller Verbindungen und Pfade

ATM-Technologie kann virtuelle Verbindungen und Pfade als erstellensowohl statisch als auch dynamisch. Statische Sch altkreise (STS) oder Pfade (PVP) erfordern, dass der Sch altkreis aus einer Reihe von Segmenten besteht, eines für jedes Paar von Schnittstellen, durch die es geht.

PVP und PVC sind zwar konzeptionell einfach, erfordern jedoch in großen Netzwerken erhebliche Anstrengungen. Sie unterstützen auch keine Dienstumleitung im Fehlerfall. Im Gegensatz dazu werden dynamisch erstellte SPVPs und SPVCs erstellt, indem die Merkmale eines Schemas (eines Dienstvertrags) und zwei Endpunkte angegeben werden.

Schließlich erstellen und löschen ATM-Netzwerke gesch altete virtuelle Verbindungen (SVCs) nach Bedarf durch das Endgerät. Eine Anwendung für SVCs besteht darin, einzelne Telefonanrufe zu führen, wenn ein Netz von Vermittlungsstellen über ATM miteinander verbunden ist. SVCs wurden auch verwendet, um ATM-LANs zu ersetzen.

Virtuelles Routing-Schema

Die meisten ATM-Netzwerke, die SPVP, SPVC und SVC unterstützen, verwenden die Private Network Node-Schnittstelle oder das Private Network-to-Network Interface (PNNI)-Protokoll. PNNI verwendet denselben Shortest-Path-Algorithmus, der auch von OSPF und IS-IS verwendet wird, um IP-Pakete für den Austausch von Topologieinformationen zwischen Switches und die Routenauswahl durch das Netzwerk zu routen. PNNI enthält auch einen leistungsstarken Zusammenfassungsmechanismus, der die Erstellung sehr großer Netzwerke ermöglicht, sowie einen Call Access Control (CAC)-Algorithmus, der die Verfügbarkeit ausreichender Bandbreite entlang einer vorgeschlagenen Route durch das Netzwerk bestimmt, um die Dienstanforderungen eines VC zu erfüllen oder VP.

Empfang und Verbindung zuAnrufe

Das Netzwerk muss eine Verbindung herstellen, bevor beide Seiten sich gegenseitig Zellen senden können. Bei ATM wird dies als Virtual Circuit (VC) bezeichnet. Dies kann eine permanente virtuelle Verbindung (PVC) sein, die administrativ an den Endpunkten erstellt wird, oder eine gesch altete virtuelle Verbindung (SVC), die nach Bedarf von den übertragenden Parteien erstellt wird. Die Erstellung eines SVC wird durch Signalisierung gesteuert, bei der der Anforderer die Adresse der empfangenden Partei, die Art des angeforderten Dienstes und alle Verkehrsparameter angibt, die auf den ausgewählten Dienst anwendbar sein können. Das Netzwerk bestätigt dann, dass die angeforderten Ressourcen verfügbar sind und dass eine Route für die Verbindung existiert.

ATM-Technologie definiert die folgenden drei Ebenen:

- ATM-Anpassungen (AAL);

- 2 ATM, entspricht in etwa der OSI-Sicherungsschicht;

- physikalisches Äquivalent zur gleichen OSI-Schicht.

Bereitstellung und Verteilung

ATM-Technologie wurde in den 1990er Jahren bei Telefongesellschaften und vielen Computerherstellern populär. Doch selbst gegen Ende dieses Jahrzehnts konkurrierten die Internetprotokollprodukte mit dem besten Preis und der besten Leistung mit ATM um Echtzeitintegration und Paketnetzwerkverkehr.

Einige Unternehmen konzentrieren sich auch heute noch auf ATM-Produkte, während andere sie als Option anbieten.

Mobile Technologie

Wireless-Technologie besteht aus einem ATM-Kernnetzwerk mit einem drahtlosen Zugangsnetzwerk. Dabei werden Zellen von Basisstationen zu mobilen Endgeräten übertragen. FunktionenMobilitäten werden auf einem ATM-Switch im Kernnetz durchgeführt, der als "Crossover" bekannt ist, was analog zum MSC (Mobile Switching Center) von GSM-Netzen ist. Der Vorteil der drahtlosen ATM-Kommunikation ist der hohe Durchsatz und die hohe Handover-Rate auf Schicht 2.

In den frühen 1990er Jahren waren einige Forschungslabors auf diesem Gebiet tätig. Das ATM-Forum wurde geschaffen, um drahtlose Netzwerktechnologie zu standardisieren. Es wurde von mehreren Telekommunikationsunternehmen unterstützt, darunter NEC, Fujitsu und AT&T. Die ATM-Mobilfunktechnologie zielt darauf ab, Hochgeschwindigkeits-Multimedia-Kommunikationstechnologien bereitzustellen, die in der Lage sind, mobiles Breitband über GSM- und WLAN-Netze hinaus bereitzustellen.