Anonymität im Internet hat in den letzten Jahren eine besondere Bedeutung erlangt. In der Gesellschaft tauchten zunehmend Anzeichen dafür auf, dass die Freiheit im Internet nur eine Illusion ist, die gewöhnlichen Benutzern auferlegt wird. Tatsächlich sammeln sowohl Ihr ISP als auch die von Ihnen besuchten Websites viele Informationen über Ihr Verh alten. Jemand ignoriert dies, und jemand ist nicht zufrieden, dass er ihm folgen kann. Die Lösung für letzteres kann eine spezielle Software sein, die als Tor-Browser bekannt ist. Bewertungen darüber sowie eine Beschreibung der Prinzipien des Programms werden in diesem Artikel gegeben.

Was ist "Thor"?

Beginnen wir mit einer Definition. Die Tor-Software ist ein System, das es Benutzern ermöglicht, online anonym zu bleiben, indem der Datenverkehr über ein Netzwerk von Servern auf der ganzen Welt umgeleitet wird. Aus diesem Grund ist es fast unmöglich zu verfolgen, welche Ressourcen der Benutzer besucht.

Die Entwicklung dieses Projekts begann in den frühen 2000er Jahren in den Vereinigten Staaten. Später gelang es den Autoren des Systems, Mittel für die Umsetzung des Programms aufzubringen. Heute wird der Tor-Browser in Form eines Programms präsentiert, das jeder herunterladen kann. Nach demEinstellungen dieser Software kann der Benutzer auf viele Arten vor der Überwachung verborgen werden. Was genau das Programm macht, lesen Sie weiter.

Warum brauchen wir Thor?

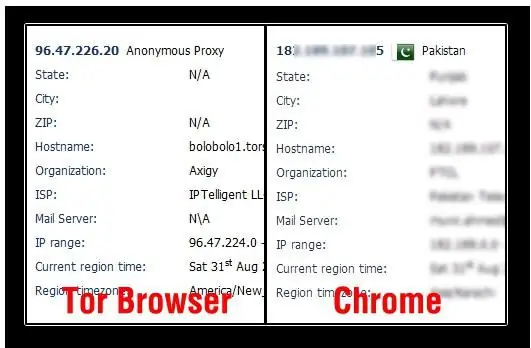

Wie bereits erwähnt, besteht der erste Zweck dieser Software darin, Anonymität zu gewährleisten. Es ist fast unmöglich zu verfolgen, welche Ressourcen der Benutzer besucht, welche Art von Websites er sich ansieht. Genauso wie es unmöglich ist, das Herkunftsland dieser Person zu verstehen, indem der Datenverkehr über verschiedene Server verschlüsselt wird, mit denen der Tor-Browser interagiert.

Rezensionen und Diskussionen über das Programm zeigen eine andere Verwendung dieser Software - die Fähigkeit, auf verbotene Ressourcen zuzugreifen. Angesichts der jüngsten politischen Ereignisse in der Welt ist dieses Thema besonders relevant. Die auf Anbieterebene festgelegte Beschränkung bezüglich des Zugangs zu bestimmten Ressourcen wird verletzt, da die Tatsache eines Besuchs nicht festgestellt werden kann. Und Seiten, die aus dem einen oder anderen Grund gesperrt sind, kann eine Person über dieselben Server anzeigen, die so etwas wie ein Glied in dieser Verkehrsübertragungskette sind.

Wie verwende ich den Tor-Browser?

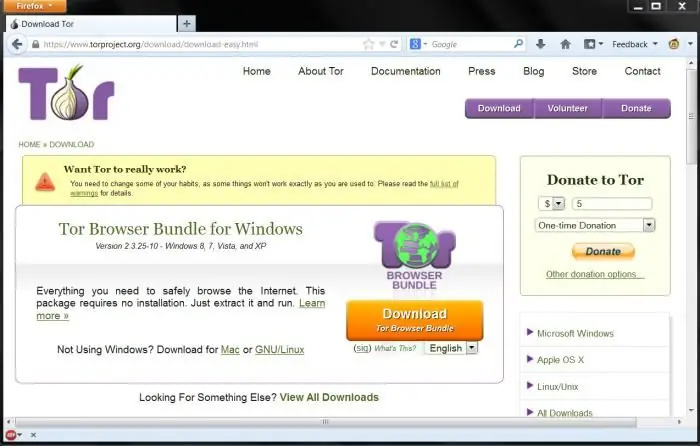

Machen Sie sich keine Sorgen, dass der Tor-Browser, an dessen Bewertungen wir interessiert sind, etwas Kompliziertes ist, das spezielle Kenntnisse, Programmierkenntnisse und dergleichen erfordert. Nein, die Arbeit in diesem Programm ist tatsächlich so einfach wie möglich, und sobald Sie es herunterladen, werden Sie es selbst sehen. Früher war es viel schwieriger, über das Tor-Protokoll im Internet zu surfen. Bis heute haben Entwickler eine bereitTor Browser. Wenn Sie es installieren, können Sie Ihre Lieblingsseiten wie zuvor besuchen.

Viele Menschen haben noch nie von einer solchen Softwarelösung gehört. Jemand dagegen weiß nur von der Existenz dieses Produkts, weiß aber nicht, wie man Tor (Browser) einrichtet. Eigentlich ist es ganz einfach.

Wenn Sie das Programm zum ersten Mal ausführen, sehen Sie ein Fenster mit zwei alternativen Optionen, die Sie basierend auf Ihrer Internetverbindungssituation auswählen müssen. Es ist ganz einfach: Wenn Sie glauben, dass Ihr ISP Ihre Aktivitäten verfolgt und dagegen ankämpfen möchte, müssen Sie einige minimale Netzwerkeinstellungen vornehmen.

Wenn Sie sicher sind, dass der Netzwerkadministrator keine Kontrolle über Sie ausübt und es dem Provider egal ist, welche Seiten Sie anzeigen, sollten Sie die erste Methode wählen - "Ich möchte mich direkt mit dem Tor-Netzwerk verbinden."

Wie Sie im Folgenden sehen werden, können Websites, die Ihren Standort bestimmen, Ihre Stadt und Ihr Herkunftsland nicht mehr genau anzeigen. Dies ist der Hauptindikator dafür, wie der Tor-Browser funktioniert. Bewertungen zeigen, dass der Zugriff auf Websites, die in Ihrem Land verboten sind, auf diese Weise so einfach ist wie das Schälen von Birnen.

Sicherheitsbedrohung

Im Internet gibt es viele Gerüchte darüber, was das Tor-Netzwerk wirklich ist. Einige argumentieren, dass dies ein Produkt des US-Militärs ist, das auf diese Weise die Welt der Cyberkriminalität kontrollieren wollte. Andere nennen das Tor-Netzwerk das Reich der Drogen-, Waffen- und Drogenhändlerverschiedene Terroristen.

Wenn Sie jedoch mit diesem Browser arbeiten, um von Ihrem bevorzugten Torrent-Tracker herunterzuladen, werden Sie wahrscheinlich nicht zum Terroristen, wie Tausende andere Benutzer dieser Software. Das Feedback von Verbrauchern, die damit arbeiten, bestätigt, dass dies eine einfache Möglichkeit ist, die Verkehrsüberwachung abzuschaffen oder ein Verbot des Besuchs einer Ressource zu umgehen. Warum also nicht verwenden?

Alternative

Wenn Sie sich selbst nicht auf etwas Neues einlassen möchten, ist es natürlich nicht notwendig, den Tor-Browser zum Schutz persönlicher Informationen zu wählen.

Rezensionen weisen darauf hin, dass Online-Anonymität auch auf andere Weise erreicht werden kann, beispielsweise über eine VPN-Verbindung. Es ist einfacher und für einige sogar zuverlässiger als mit dem dubiosen "Tor"-Protokoll zu arbeiten.

In jedem Fall haben Sie die Wahl.